|

發佈時間: 2024-8-1 00:08

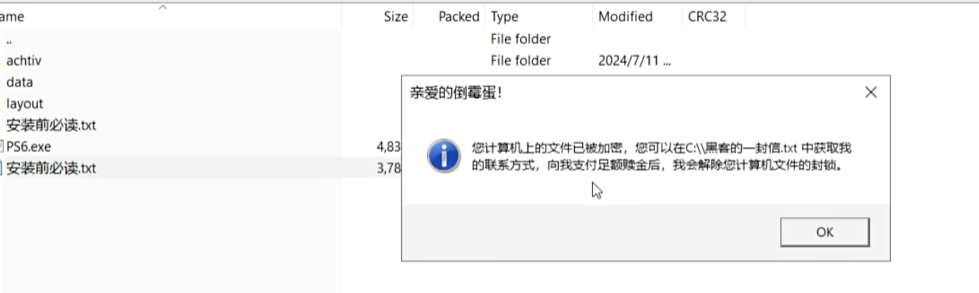

正文摘要:病毒攻擊的運作原理 這種病毒攻擊利用了WinRAR軟體本身的一個漏洞。駭客的攻擊步驟如下: 1. 準備一個TXT檔案,通常命名為「解壓前必讀」或「安裝前必讀」等吸引人點擊的名稱。 2. 創建一個同名的資料夾。 3. 將病毒檔案放入該資料夾中。 4. 在資料夾和病毒檔案名稱後新增特殊符號。 這樣做會導致解壓縮軟體無法正確定位TXT檔案,反而執行同名資料夾下的內容,從而觸發病毒。 病毒攻擊的歷史演變 根據現有情報分析,這種病毒攻擊方式最早出現於2023年底。國外威脅情報機構Group-IB在研究惡意軟體的傳播歷史時,意外發現了這個潛伏多年的高風險漏洞。 隨後證實,與俄羅斯對外情報局SVR有關聯的組織APT29正式使用這種技術,對義大利和希臘等多個國家的烏克蘭大使館發動了網路攻擊,並部署了大量間諜軟體。 為什麼這種攻擊方式迅速流行? 這種病毒攻擊方式之所以被勒索軟體集團盯上並大量利用,主要有以下幾個原因: 1. 受眾面廣:許多人都使用壓縮軟體。 2. 利用難度低:攻擊方式相對簡單。 3. 隱蔽性好:不易被一般防毒軟體偵測。 如何保護自己免受攻擊 為了避免成為受害者,我們在開啟壓縮檔案時應該特別注意以下幾點: 1. 仔細檢查檔案名稱稱。 2. 警惕檔案和資料夾同名的情況,尤其是帶有副檔名的資料夾。 3. 如果發現可疑情況,立即刪除相關檔案和資料夾。 var custom_call_MIR = function (params) {if ( params === null || params.hasAd === false ) {var divRowSide;for (let index = 0; index < ONEADs.length; index++) {if (ONEADs[index].pub.player_mode === "mobile-inread") {divRowSide = ONEADs[index].pub.slotobj;}}var ins = document.createElement('ins');ins.className = 'clickforceads';ins.setAttribute('style', 'display:inline-block;');ins.setAttribute('data-ad-zone', '18264');divRowSide.appendChild(ins);var js = document.createElement('script');js.async = true;js.type = 'text/javascript';js.setAttribute('src', '//cdn.holmesmind.com/js/init.js');js.onload = function(){console.log('[ONEAD MIR] ClickForce Loaded');};divRowSide.appendChild(js);}};var _ONEAD = {};_ONEAD.pub = {};_ONEAD.pub.slotobj = document.getElementById("oneadMIRDFPTag");_ONEAD.pub.slots = ["div-onead-ad"];_ONEAD.pub.uid = "1000509";_ONEAD.pub.external_url = "https://onead.onevision.com.tw/";_ONEAD.pub.scopes = ["spotbuy", "speed"];_ONEAD.pub.player_mode_div = "div-onead-ad";_ONEAD.pub.player_mode = "mobile-inread";_ONEAD.pub.queryAdCallback = custom_call_MIR;var ONEAD_pubs = ONEAD_pubs || [];ONEAD_pubs.push(_ONEAD);var truvidScript = document.createElement('script'); truvidScript.async = true; truvidScript.setAttribute('data-cfasync','false'); truvidScript.type = 'text/javascript'; truvidScript.src = '//stg.truvidplayer.com/index.php?sub_user_id=597&widget_id=3309&playlist_id=2381&m=a&cb=' + (Math.random() * 10000000000000000); var currentScript = document.currentScript || document.scripts[document.scripts.length - 1]; currentScript.parentNode.insertBefore(truvidScript, currentScript.nextSibling); 常見問題解答 Q1: 這種病毒攻擊只針對特定的壓縮軟體嗎? A1: 目前已知主要針對WinRAR軟體的漏洞,但不排除其他壓縮軟體也可能存在類似風險。 Q2: 如果已經不小心點擊了可疑檔案,該怎麼辦? A2: 立即斷開網路連接,運行最新的防毒軟體進行全面掃描,並考慮尋求專業的資安人員協助。 Q3: 有什麼方法可以預防這類攻擊? A3: 除了保持警惕外,定期更新作業系統和壓縮軟體、使用可靠的防毒軟體,以及不隨意開啟來源不明的壓縮檔案都是有效的預防方法。 讓我們一起提高資安意識,共同防範這類新型病毒攻擊。如果您對這個話題有更多疑問或想法,歡迎在留言區與大家討論交流。 👉 福 利 遊 戲 推 薦 ⬇️ 點 ⬇️⬇️ 免費玩各種動漫手遊 .video-container { position: relative; padding-bottom: 56.25%; padding-top: 30px; height: 0; overflow: hidden;}.video-container iframe,.video-container object,.video-container embed { position: absolute; top: 0; left: 0; width: 100%; height: 100%;}外連至此bilibili影片連結 補充幾點: 1、漏洞影響版本WINRAR<6.23,如果不會查看winrar版本,建議直接解除安裝重新安裝最新版,或者改用其他解壓軟體。 2、直接解壓而不在壓縮包打開,理論上不會觸發病毒檔案,但在評論區看到不少小夥伴反應解壓出來後打開txt還是中毒了,所以是否有新的組合利用方式,這一點還有待證實。 3、距離漏洞曝出已經11個月了,但還在被持續利用,原因就是及時更新WINRAR的使用者太少了,利用難度和成功率比較高,而且這種漏洞非專業人士接觸的機會不多,所以還是提高警惕吧。 |